Кракен через обычный браузер

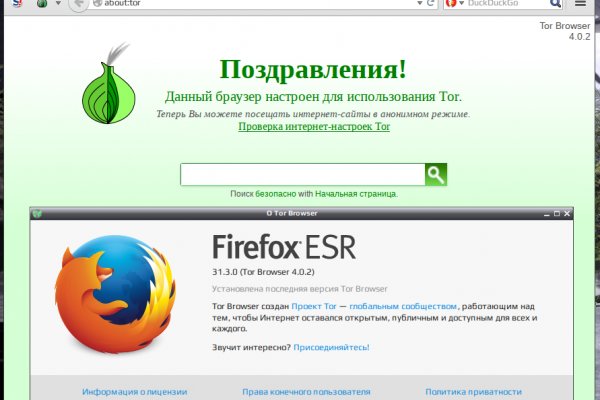

Вы можете добавить дополнительные степени защиты и на другие операции: переводы, трейдинг, глобальные настройки с помощью мастер-ключа. По образу и подобию этой площадки созданы остальные. На этот раз зданиям комплекса удалось избежать нанесения граффити: площадка презентовала себя в виде ролика на дисплейном трёхмерном баннере. Русское сообщество. UPD: похоже сервис умер. The Hidden Wiki это версия Википедии с самым большим каталогом onion-ссылок, которые помогут вам исследовать даркнет. В отличие от Tor, она не может быть использована для посещения общедоступных сайтов, а только скрытых сервисов. Для прохождения Про уровня необходимо пройти средний уровень и дополнительно предоставить: документы для AML проверки, финансовую отчетность. К сожалению, требует включенный JavaScript. На этих этапах операции измеряются в сотнях миллионах долларов США? Заполнить форму активации аккаунта. Freenet обеспечивает подключение в одном из двух режимов:закрытой и открытой сети. Указать действие (Buy/Sell). Глубокое веб-радио Если вам нужна хорошая музыка во время навигации по даркнету, не смотрите дальше. Открыть счёт на Kraken. Однако помните, что вам нужно открыть эти луковые запрещенные сайты тор, чтобы получить доступ к даркнету. Searchl57jlgob74.onion/ - Fess, поисковик по даркнету. Ниже я перечисляю некоторые из них. Возможно вам будет интересно: Как установить Webmin на Ubuntu.04. Onion - Freedom Chan Свободный чан с возможностью создания своих досок rekt5jo5nuuadbie. Onion - Valhalla удобная и продуманная площадка на англ. Трейдеры обычно используют фьючерсы для хеджирования рисков. А какой конфиг? Kkkkkkkkkk63ava6.onion - Whonix,.onion-зеркало проекта Whonix. Там может быть троян который похитит все ваши данные. Купить можно было что угодно, от сим-карты до килограммов запрещённого товара. Особое внимание уделим интерфейсу биржи. Legal обзор судебной практики, решения судов, в том числе по России, Украине, США. Можно добавить второй ключ и на другие операции Теперь ваш аккаунт на Kraken защищен более надежно. Самое главное что могу вам посоветовать. Насколько мы знаем, только два VPN- провайдера, AirVPN и BolehVPN, предоставляют такой сервис. Торрент трекеры, Библиотеки, архивы Торрент трекеры, библиотеки, архивы rutorc6mqdinc4cz. 393 370 просмотров "contentId 965914 count 2 isReposted false gtm null "id 965914 gtm null "id 1 label Header, 100x250: D provider adfox adaptive desktop adfox_method createAdaptive auto_reload true adfox ownerId 228129 params pp g ps clmf p2 ezfl disop-desktop. Все подключается просто. Хороший и надежный сервис, получи свой.onion имейл. В зависимости от потребностей трейдера, Kraken предлагает три способа проведения торгов: Simple. Команда Wayaway учитывает все ошибки и достижения прошлого, создавая даркнет-маркет kraken, новости даркнета сайт то и дело пестрят заголовками о новом даркнет-маркете - "kraken, kraken, kraken." и уже каждый второй юзер даркнета знает, что такое форум WayAway. Так выглядит режим торгов Kraken Pro Виды торговых ордеров Лимитный ордер позволяет вам установить максимальную/минимальную цену, по которой вы покупаете/продаете. В этом случае трафик сначала проходит через сеть Tor, а затем через VPN. Для прохождения среднего уровня необходимо пройти базовый уровень и дополнительно предоставить: справку о вашем роде занятий, удостоверение личности, подтвердить адрес проживания, предоставить фото с документом и надписью Для Kraken текущая дата. Поэтому нашел хороший ролик под названием «КАК попастаркнет? Можно добавлять свои или чужие onion-сайты, полностью анонимное обсуждение, без регистрации, javascript не нужен. Многие и многое шлют в Россию.

Кракен через обычный браузер - Кракен тг ссылка

ого пользователем http заголовка user и pass также могут быть размещены в этих заголовках! Txt target cisco-enable (прямой консольный доступ) hydra -P pass. Дополнительные символы указываются после этой конструкции как есть. Усложнить задачу перебора можно используя следующие методы: Применение межсетевого экрана и прочего ПО для ограничения количества обращений к защищаемому сервису. Это довольно популярная утилита для тестирования безопасности, поэтому вы можете найти ее в официальных репозиториях. Ftp Можно пойти другим путем и указать ip цели и порт вручную с помощью опции -s, а затем указать модуль: hydra -l admin -x 4:4:aA1 -s 21 ftp Пароли для ssh, telet и других подобных сервисов перебираются подобным образом. Txt target cisco-enable (AAA логин foo, пароль bar) cvs Модуль cvs опционально принимает имя репозитория для атаки, по умолчанию это root" firebird Модуль firebird опционально принимает имя базы данных для атаки, по умолчанию это "C:Program FilesFirebirdFirebird_1_5security. Специальные указания для Простого метода имеют 3 режима работы: анонимный (без пользователя и пароля не прошедший проверку подлинности (с пользователем, но без пароля с проверкой подлинности юзер/пароль (пользователей и пароль). И задействовать ее: location /. Для нас это: rhosts IP-адрес жертвы rport порт username логин SSH userpass_file путь до словаря stop_on_success остановка, как только найдется пара логин/пароль threads количество потоков Указание необходимых параметров производится через команду " set ". Учётные данные прокси могут быть указаны как опциональный параметр, например: hydra -L urllist. Подсказка: для аутентификации в windows active directy ldap это обычно cnuser, cnusers,dcfoo, dcbar,dccom for domain m mysql Модуль mysql is опционально принимает базу данных для атаки, по умолчанию это. Поэтому не забудьте установить пустую строку в качестве пользователя/пароля для тестирования всех режимов. Пример настройки iptables: -A input -i eth0 -p tcp -dport 22 -m connlimit -connlimit-above 1 -connlimit-mask 32 -j reject -reject-with tcp-reset. Руководство по Hydra Поддерживаемые службы (это же название модулей asterisk afp cisco cisco-enable cvs firebird ftp ftps http-head https-head http-get https-get http-post https-post http-get-form https-get-form http-post-form https-post-form http-proxy http-proxy-urlenum icq imap imaps irc ldap2 ldap2s ldap3 ldap3s ldap3-cs. Мы будем использовать популярные пароли из стандартного словаря rockyou. Брутим SSH удаленного сервера Для брута (атаки перебором паролей) будем использовать инструмент Hydra, который входит в состав дистрибутива Kali Linux. Также можно использовать словари топ500 паролей, и от Cain Abel, где находится более 300000 пароля. Главное окно программы выглядит вот так: Здесь есть несколько вкладок: Target - цели атаки; Passwords - списки паролей; Tuning - дополнительные настройки; Specific - настройки модулей; Start - запуск и просмотр статуса атаки. Дальше нужно задать порт сервиса на удаленной машине и ip адрес цели. Такое правило установит ограничение доступа к SSH для каждого IP-адреса до 1 соединения в секунду, значительно усложнив перебор. Помните, если вы собираетесь разместить двоеточие в ваших заголовках, вам следует их экранировать обратным слэшем. Txt ftp Если подбор по словарю не сработал, можно применить перебор с автоматической генерацией символов, на основе заданного набора. Примечание: ' h ' добавит определённый пользователем заголовок в конец, независимо от того, отправила ли уже Hydra заголовок или нет. Log -V -s 80 http-get /login/ Здесь мы использовали логин admin, список паролей из файла john. Hydra Попробуем подобрать пароль с помощью Hydra. Содержание статьи: Установка THC Hydra Первым делом нам необходимо установить этот инструмент. В этой статье для примеров я буду использовать файл паролей от John the ripper, который вы можете без проблем найти в интернете. Http-proxy-urlenum Модуль http-proxy-urlenum только использует опцию -L, а не опции -x или -p/-P. . Txt из дистрибутива kali, который располагается в директории /usr/share/wordlists/. Txt -6 pop3s 2001:db8:1:143/TLS:digest-MD5 Установка Hydra Программа предустановлена в Kali Linux. пароль, размером от 4 до 5 символов, состоит из цифр, букв верхнего и нижнего регистра или точки. Это были основные опции, которые, вы будете использовать. д. Jabber.org Примеры запуска Hydra Попытаться войти как пользователь root (-l root) используя список паролей (-P /usr/share/wordlists/metasploit/unix_passwords. Как видите, количество доступных протоколов достаточно большое, вы можете проверить безопасность как ssh, ftp, и до веб-форм. Пример: pop3 target/TLS:plain postgres Модуль postgres опционально принимает имя базы данных для атаки, по умолчанию это "template1". Вы можете тестировать только свои машины и службы. Опции задают глобальные параметры утилиты, с помощью них вы можете настроить необходимые параметры, например, указать что нужно выводить информацию очень подробно, список логинов и паролей для перебора задается тоже с помощью опций, но я выделил его в отдельный пункт. Он каждый раз собирает новое куки с того же URL без переменных. Помните, что использовать такие инструменты против чужих систем - преступление. В настоящее время поддерживаются следующие протоколы: Asterisk, AFP, Cisco AAA, Cisco auth, Cisco enable, CVS, Firebird, FTP, http-form-GET, http-form-post, http-GET, http-head, http-post, http-proxy, https-form-GET, https-form-post, https-GET, https-head, https-post, http-Proxy, ICQ, imap, IRC, ldap, MS-SQL. Стоит отметить, что для эффективного проведения атаки брутфорсом стоит должное внимание уделить подготовки словаря, а именно: учесть географические и лингвистические особенности, включить в словарь название компании, названия ее дочерних предприятий, названия работающих сервисов и приложений, фамилии работников. . Таким образом, при атаке будет изменяться только этот параметр. Поэтому очень важно убедиться, что ваш пароль будет сложно перебрать. Ему нужен только пароль или отсутствие аутентификации, поэтому просто используйте опцию -p или -P. Примеры: hydra -P pass.

На следующий день позвонил в клинику, доктор мне сказала, что всё нормально: удаление было сложное, поболит и перестанет. Работа с известнейшими и зарекомендовавшими себя специалистами в сфере ПАВ. Рублей и тюремный срок до восьми лет. Нашёл язву 5 см в диаметре, сквозную и очень плохую. Продажа и покупка запрещенного оружия без лицензии, хранение и так далее. Это было самое неприятное пробуждение, потому что операция была короче и проснулся я на пути в реанимацию на каталке. В реанимации хирургии своя атмосфера. Регулярная проверка качества товаров, продаваемых на ресурсе. И можно сказать, что это отчасти так и есть, ведь туда попасть не так уж и просто. Но там хотя бы не воняло, только люди умирали с завидной периодичностью. Доступные условия для размещения. Надо удалять. Он меня ещё раз осмотрел, сделал снимок - благо там в приёмнике всё есть для этого, сказал, что под соседней восьмёркой рванула огромная киста и её зашил какой-то идиот. Без снимка. До этого просыпался уже в койке и на ИВЛ, а тут - нет. В своих решениях наши модераторы исходят не из личных или корпоративных предпочтений, а руководствуются стремлением к объективной истине. Я уже морально приготовился к 2-3 часам пыток, но через 25 минут он сказал "заебись" и отправил меня ждать госпитализации. Через день уже мог говорить, затыкая дырку в горле бинтом. На следующий день она могла бы дойти до груди и либо убить меня, либо сделать калекой. Только пока что мог орать и ползать. Я сперва вообще решил, что это какой-то студент: он был очень молодой. На отделении только сестры, да братец мой - привёз зарядку и наушники. Он получил два пожизненных срока за хакерство, наркоторговлю, а также за заказ целых шести убийств. Допустим, на Бали за 50 тысяч, что очень мало для острова. К примеру, как и на любом подобном даркнет сайте существуют свои крупные площадки. Отстучал несколько раз морзянкой СОС, реаниматолог услышал и понял, что что-то не так. Ещё и руки привязаны, не показать ничего. Функционал и безопасность Децентрализованная система серверов. Постовая сестра сказала, что мне надо идти в палату номер брбрблбл, и я побрёл искать койку. Слабость бесила и под конец я ходил по лестнице, держа вакуумные дренажи в руках.